Gunpoder : une nouvelle famille de Malware Android est découverte

Une nouvelle famille de malware Android échappe à la détection des antivirus en exploitant les régies publicitaires connues. Baptisé "Gunpoder", ce malware cible les utilisateurs Android de 13 pays dont la France. La famille des malware Gunpoder regroupe plusieurs activités typiques des adware. Toutefois, elle véhicule aussi plusieurs fonctionnalités malveillantes, notamment la collecte d'informations personnelles très sensibles, la propagation par messages SMS et la capacité à exécuter d'autres charges utiles.

L'UNIT42 révèle une nouvelle famille de Malware Android

- L'Unit 42, l'équipe de lutte contre les menaces et les virus de Palo Alto Networks, a découvert une nouvelle famille de malware Android qui a réussi à échapper à tous les logiciels antivirus sur le service Web VirusTotal. L'équipe Unit 42 a observé 49 échantillons différents issus de trois variantes. Cette découverte montre à quel point est ténue la ligne de démarcation entre les "adware," qui ne sont normalement pas interceptés par les antivirus, et les malware, qui ont une capacité à nuire.

- Des échantillons de Gunpoder ont été envoyés à VirusTotal depuis novembre 2014, mais tous les moteurs d'antivirus le considèrent comme "bénin" ou comme un "adware". En d'autres termes, les contrôles existants ne peuvent pas empêcher l'installation de ce malware. En étudiant l'échantillon, l'UNIT42 s'est aperçu qu'il incorporait d'ailleurs une régie d'adware connue, il était aussi responsable de plusieurs activités délibérément malveillantes. Celles-ci, dont la liste figure ci-dessous, permettent à notre avis de classifier cette famille comme un malware :

- - Collecte des informations sensibles des utilisateurs

- - Propagation par message SMS

- - Envoi potentiel par notification push de publicités frauduleuses

- - Capacité à exécuter des charges utiles supplémentaires

- Gunpoder cible les utilisateurs Android dans au moins 13 pays : Irak, Thaïlande, Inde, Indonésie, Afrique du sud, Russie, France, Mexique, Brésil, Arabie saoudite, Italie, Etats-Unis et Espagne. L'examen de Gunpoder par rétroingénierie montre que sa propagation épargne les utilisateurs résidant en Chine.

- Unit 42 a étudié Gunpoder en se basant sur les données fournies par le service AutoFocus de Palo Alto Networks. Palo Alto Networks a publié des signatures correspondant à la famille des malware Gunpoder. Les utilisateurs de WildFire, Threat Prevention et Mobile Security Manager sont protégés contre Gunpoder.

Des stratagèmes pour éviter la détection

L'examen des échantillons de Gunpoder par rétroingénierie nous ont révélé que le créateur du malware appliquait plusieurs techniques spéciales pour échapper à la détection des antivirus. Les échantillons comprennent des régies publicitaires agressives, telles qu'Airpush. Ces régies sont détectées sans difficulté et ont parfois des comportements agressifs. Gunpoder sait les utiliser très adroitement pour masquer les comportements agressifs et éviter leur détection par les moteurs antivirus. Les antivirus déterminent ainsi que Gunpoder est un adware, mais comme ils ne le classifient pas comme délibérément malveillant, ils n'empêchent en général pas son exécution.

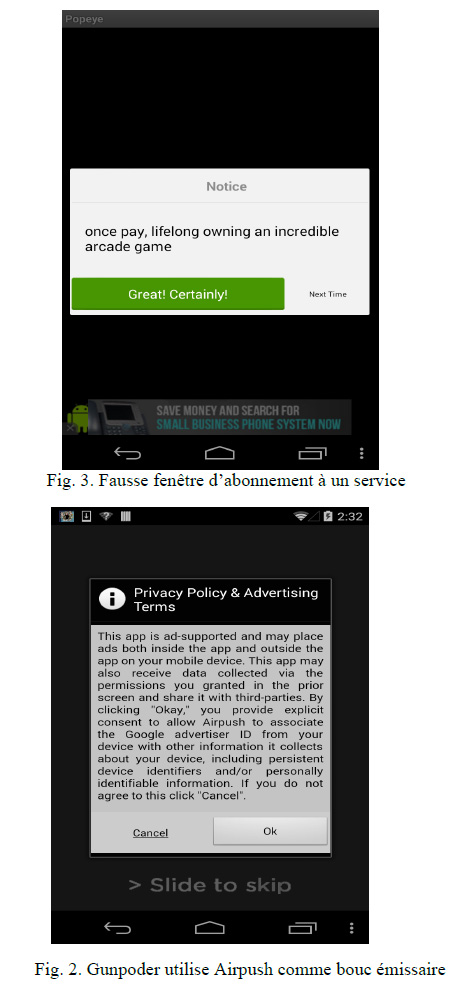

Les utilisateurs ayant exécuté Gunpoder voient s'afficher une notification comprenant la régie Airpush. Nous pensons que cette notification a été ajoutée volontairement pour utiliser Airpush comme bouc émissaire.

Les échantillons Gunpoder incorporent du code malveillant dans les jeux populaires d'émulation NES (Nintendo Entertainment System), qui sont basés sur une structure de jeu open source. Palo Alto Networks a en effet observé que les créateurs de malware ont pris l'habitude de reconditionner des applications Android open source en leur intégrant du code malveillant. Gunpoder met à profit cette technique, qui rend difficile la détection de code malveillant lors d'une analyse statique.

Gunpoder cible des utilisateurs résidant hors de Chine. Les échantillons étudiés prennent en charge les paiements en ligne, notamment PayPal, Skrill, Xsolla et CYPay.

« Fantasy Hub » : un nouveau malware Android vendu par abonnement inquiète les experts

Un nouveau logiciel espion fait trembler l'écosystème Android. Baptisé « Fantasy Hub », ce cheval de Troie d'accès à distance (RAT) a été découvert par les chercheurs de zLabs, la division de recherche en ...

Sécurité Android : un malware indétectable se cache derrière de fausses applications du Play Store

Zimperium, qui est une société spécialisée la sécurité mobile, vient de découvrir une nouvelle variante particulièrement furtive du malware Konfety visant spécifiquement les appareils Android. Identifiée par ...

IconAds : un malware publicitaire tentaculaire infiltre Android via plus de 350 applications sur le Play Store

Une nouvelle menace d'envergure cible les utilisateurs Android à travers le monde. Baptisée IconAds, cette campagne de fraude publicitaire sophistiquée, révélée par l'équipe Satori de la société de ...

Un malware bancaire détourne les SMS et piège les utilisateurs Android via WhatsApp

zLabs, l'équipe de recherche de Zimperium, qui est spécialisée dans la sécurité mobile, a découvert une nouvelle campagne de malware mobiles ciblant principalement les utilisateurs des banques indiennes. L'analyse des ...

Un malware ciblant Android permet l'infiltration des réseaux et des applications d'entreprise

Zimperium, qui est unfournisseur mondial de solutions de sécurité mobile, a découvert une nouvelle menace lors d'une analyse de routine. Un malware a été identifié dans plus de 105 000 échantillons, à travers plus de ...